O gerenciamento de vulnerabilidades é um processo contínuo que ajuda as organizações a identificar, avaliar, priorizar e mitigar as vulnerabilidades em seus sistemas e redes. É uma parte essencial da segurança da informação e ajuda a proteger as organizações contra ataques cibernéticos

O gerenciamento de vulnerabilidades é um processo contínuo que precisa ser realizado regularmente. Isso ocorre porque novas vulnerabilidades são descobertas o tempo todo e as vulnerabilidades existentes podem ser exploradas de novas maneiras. Ao implementar um programa de gerenciamento de vulnerabilidades, as organizações podem ajudar a proteger seus sistemas e dados contra ataques cibernéticos.

O Gerenciamento de Vulnerabilidade Reduz o Risco e Minimiza os Incidentes de Segurança.

A segurança de TI é um processo complexo que exige uma abordagem holística. O gerenciamento de vulnerabilidades é um componente essencial dessa abordagem, pois ajuda a identificar e corrigir vulnerabilidades que podem ser exploradas por atacantes.

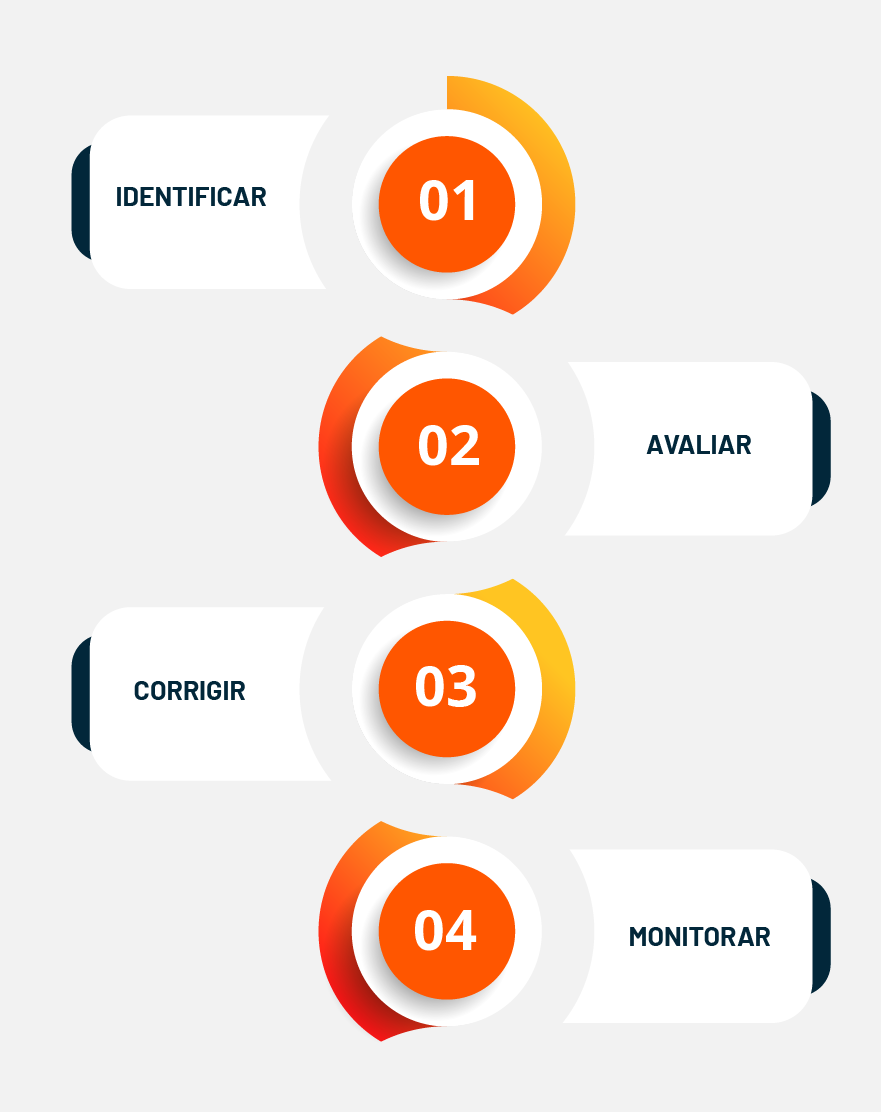

O gerenciamento de vulnerabilidades é um processo contínuo que envolve quatro etapas principais:

- Identificação: A primeira etapa é identificar as vulnerabilidades existentes na sua organização. Isso pode ser feito através de uma variedade de métodos, incluindo varreduras de vulnerabilidades, análise de código e avaliações de risco.

- Avaliação: Depois que as vulnerabilidades forem identificadas, elas precisam ser avaliadas para determinar seu impacto potencial. Isso ajudará você a priorizar as vulnerabilidades que devem ser corrigidas primeiro.

- Correção: As vulnerabilidades que foram identificadas e avaliadas como críticas ou importantes devem ser corrigidas o mais rápido possível. Isso pode ser feito através de atualizações de software, mudanças de configuração ou outros métodos.

- Monitoramento: Depois que as vulnerabilidades forem corrigidas, é importante monitorá-las para garantir que elas não sejam reaproveitadas. Isso pode ser feito através de varreduras de vulnerabilidades regulares e análises de risco.

Tenha uma abordagem holística para a Segurança Cibernética da sua empresa!

Contratar um serviço de gerenciamento de vulnerabilidades oferece uma série de benefícios e vantagens para uma organização. Aqui estão algumas razões pelas quais isso é importante:

-

Identificação precoce de Vulnerabilidades

-

Mitigação de Riscos

-

Priorização Eficiente

-

Acesso a Especialistas em segurança

-

Monitoramento Contínuo

-

Conformidade Regulatória

A Plataforma que utilizamos foi projetada para ajudar as organizações a entender e gerenciar sua exposição a riscos de segurança cibernética, fornecendo uma visão abrangente e contínua das vulnerabilidades e ameaças em seus ativos de TI.

- Gerenciamento de vulnerabilidades: Obtenha uma visão baseada em riscos da sua superfície de ataque para que você possa identificar, investigar e priorizar as vulnerabilidades e os ativos mais críticos rapidamente. Oferece uma cobertura de vulnerabilidades abrangente, com avaliação contínua em tempo real da sua organização.

- Segurança de aplicações web: Trata-se de uma verificação de vulnerabilidades simples, escalonável e automatizada para aplicações Web. Dos dez principais riscos do OWASP a APIs e componentes vulneráveis de aplicações Web, este serviço oferece uma verificação de vulnerabilidades abrangente e precisa. Obtendo visibilidade unificada das vulnerabilidades de aplicações Web e TI para eficiência operacional.

- Segurança da nuvem: Este serviço permite que as equipes de segurança avaliem continuamente a postura de segurança dos ambientes de nuvem, oferecendo visibilidade total em ambientes multinuvem e ajudando você a priorizar as iniciativas com base no risco para o negócio.

- Segurança de identidade: Este serviço fornece uma solução de segurança do Active Directory de forma rápida e sem agentes que permite que você veja todo o complexo ambiente do Active Directory, preveja o que é importante para reduzir o risco e elimine as vias de ataque antes que os invasores as explorem.

- Gerenciamento da superfície de ataque: fornecemos uma camada de segurança que mapeia continuamente toda a Internet e descobre conexões com os seus ativos voltados à Internet para que você possa descobrir e avaliar a postura de segurança de toda a sua superfície de ataque externa.

Certificações